SmokeLoader은 모듈식 디자인으로 알려진 정교한 백도어 악성 소프트웨어로, 해당 버전에 포함된 특정 모듈에 따라 다양한 악성 기능을 갖추게 됩니다. 범죄 활동과 자주 연결되며, 이 악성 소프트웨어는 소프트웨어 취약점을 이용하거나 피싱 기술을 활용하여 사용자를 속여 페이로드를 실행하도록 유도하는 등 다양한 방법으로 배포됩니다.

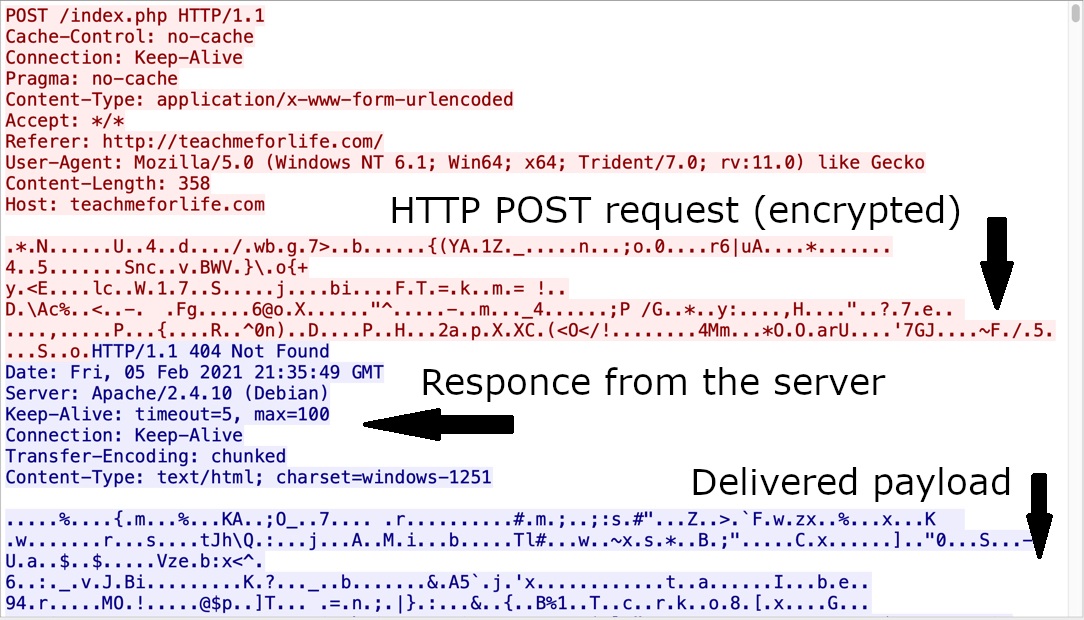

특히, SmokeLoader는 명령 및 제어 (C2) 활동을 숨기기 위한 전술을 사용하며, microsoft.com 및 bing.com과 같은 정통한 웹사이트에 요청을 생성하여 감지를 피하기 위한 노력을 하곤 합니다. 이러한 사이트에서 404 오류 응답을 받더라도 응답 본문에는 여전히 해당 악성 소프트웨어의 작동과 관련된 데이터가 포함됩니다. 이러한 특징들이 모두 SmokeLoader의 무단 접근, 데이터 도용 및 기타 사이버 범죄 행위를 용이하게 해주는 데 기여합니다.

SmokeLoader 백도어는 스팸 이메일, 악성 웹사이트 또는 사회 공학 기술과 같은 다양한 수단을 통해 배포됩니다. 시스템에 침투한 후 지속성을 확립하고 원격 명령 및 제어 서버에 연락하여 추가 지침을 받고 추가적인 악성 소프트웨어를 다운로드하려고 합니다.

Trojan:Win32/SmokeLoader가 수행하는 구체적인 작업은 악성 소프트웨어의 버전 및 설정에 따라 다양할 수 있습니다. SmokeLoader와 관련된 일반적인 활동은 다음과 같습니다:

- 은행 트로이 목마, 랜섬웨어 또는 정보 도용자와 같은 다른 악성 소프트웨어 다운로드 및 설치.

- 시스템 설정 수정을 통한 지속성 달성 및 보안 소프트웨어에 의한 감지 회피.

- 로그인 자격 증명, 키보드 입력 또는 개인 데이터와 같은 민감한 정보 캡처.

- 자체 업데이트 또는 명령 및 제어 서버에서 새로운 지침 수신.

Trojan:Win32/SmokeLoader는 감염된 시스템의 보안과 개인 정보에 중대한 위협을 가합니다. 최신의 백신 소프트웨어를 설치하고 시스템을 정기적으로 스캔하는 것이 중요합니다. 또한 안전한 브라우징 습관을 실천하고 이메일 첨부 파일 및 다운로드에 주의하며 운영 체제와 응용 프로그램을 업데이트하면 감염 위험을 줄일 수 있습니다.

SmokeLoader 설명

SmokeLoader 백도어는 2014년에 처음 등장했으며, 랜섬웨어 시대 초반에 나타났습니다. 다른 몇 가지 악성 소프트웨어만이 출시 후 8년 동안 활동한 것을 자랑할 수 있습니다. 이 백도어는 오래되었음에도 불구하고 여전히 유용한 기능을 많이 가지고 있습니다. 가장 중요한 것은, 그 크기가 극히 작다는 점입니다 – 페이로드는 약 30 킬로바이트에 불과합니다. 이 유형의 일반적인 악성 소프트웨어는 보통 최소 100 KB, 대개 150-200 킬로바이트 크기를 가지고 있습니다. 이로 인해 보호된 시스템에서 다루기가 훨씬 쉬워지며, 일부 악성 소프트웨어 감지에 사용되는 YARA 규칙은 파일 크기에 주목합니다.

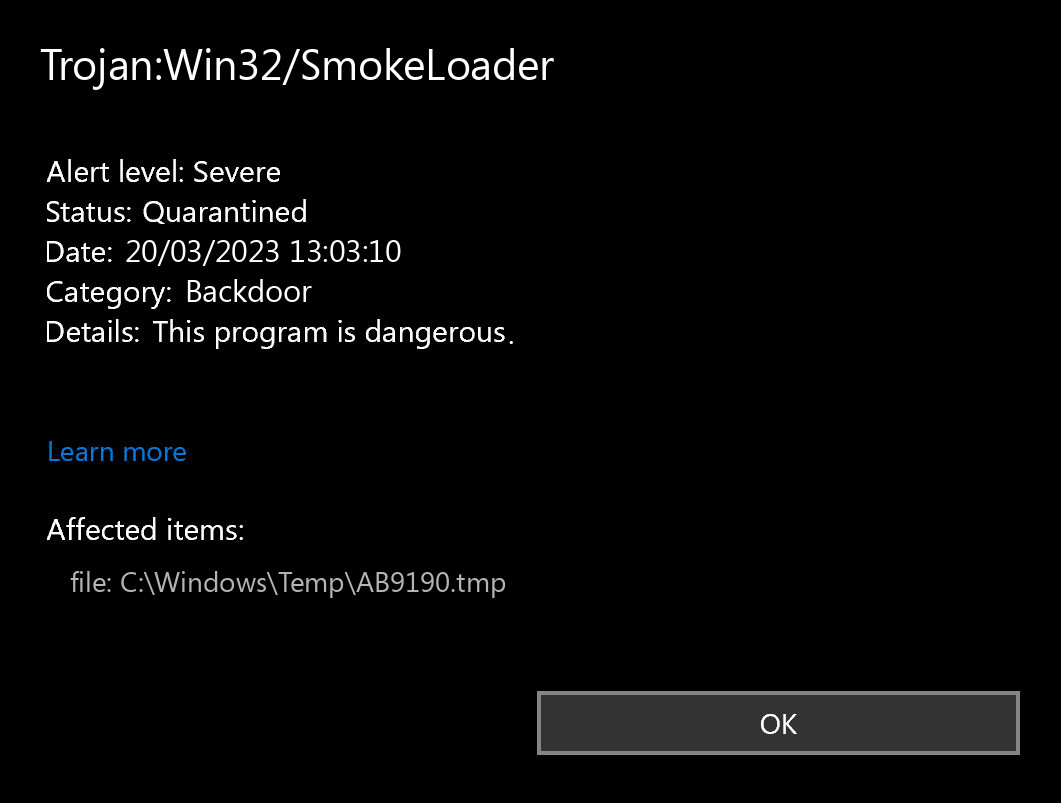

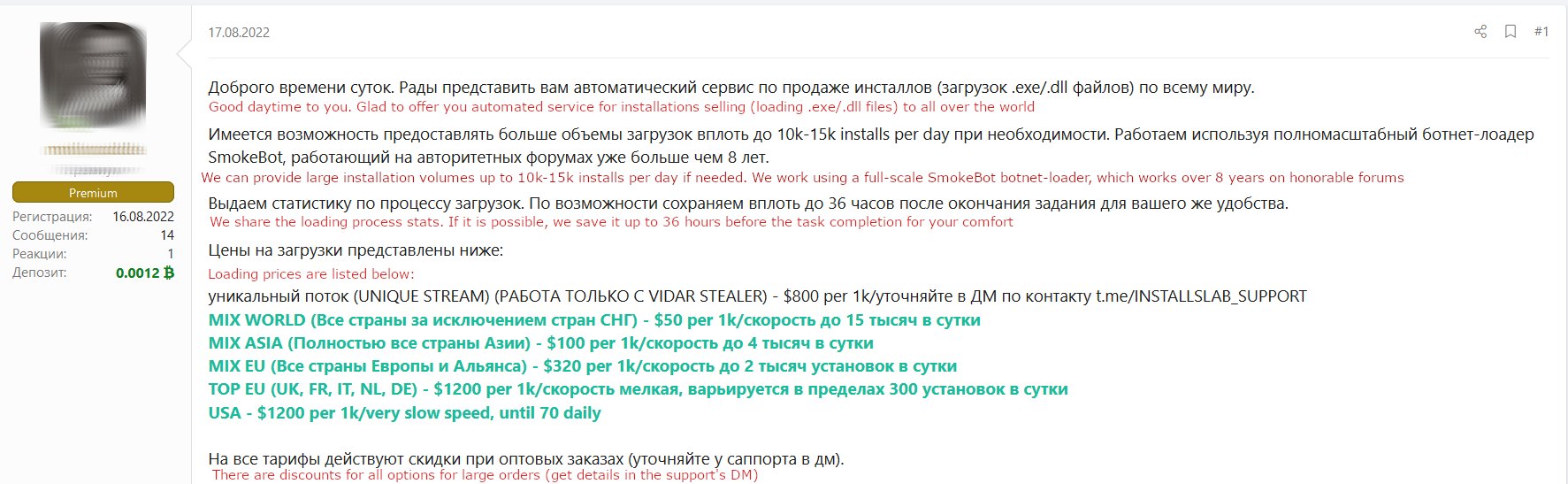

다크넷 포럼에서 SmokeLoader 구매 제안

다른 다른 특징 중 하나는, C 및 어셈블리 언어로 작성되었다는 점입니다. 두 언어 모두 저수준 언어이며, 이는 시스템을 깊이 파고들 수 있는 능력을 나타냅니다. 이 백도어의 정확한 코드는 심하게 난독화되어 있습니다. 이것은 안티-악성 소프트웨어 프로그램에 대한 효과적인 대책이었지만, 요즘에는 어떤 유형의 난독화라도 위험하게 간주됩니다. 현재는 이러한 난독화로 인해 이 악성 소프트웨어를 역공학하는 것이 훨씬 어려워졌습니다.

이 백도어의 주요 기능은 그 이름에서 추측할 수 있듯이 로더 기능을 중심으로 구성되어 있습니다. 대부분의 경우, SmokeLoader는 감염된 시스템에 다른 악성 소프트웨어를 전달하는 데 사용됩니다. 그럼에도 불구하고, 이 악성 소프트웨어의 유일한 목적은 아닙니다 – 지속적인 개발로 인해 도용 도구로 사용할 수 있는 능력도 갖추게 되었습니다. 봇넷 배포에도 적합하며, 이와 관련된 사례는 몇 가지 뿐입니다. 이것은 여전히 매년 업데이트를 받으며, 따라서 기능은 미래에 확장될 수 있습니다.

백도어 악성 소프트웨어란?

SmokeLoader 분석에 들어가기 전에, 백도어가 무엇인지 살펴보겠습니다. 이 유형의 악성 소프트웨어는 긴 역사와 굽은 이야기를 가지고 있으며, 요즘에는 ‘비밀 조언자’로 불립니다. 백도어 악성 소프트웨어의 주요 목표는 사이버 범죄자들이 원격으로 대상 PC에 연결하고 가능한 모든 작업을 수행할 수 있는 경로를 생성하는 것입니다. 이를 위해 그들은 대상 시스템의 취약점을 이용하는 데 주저하지 않으며 트로이 목마로 시스템에 주입하기도 합니다.

백도어에 감염된 컴퓨터의 주요 용도는 봇넷에 참여하는 것입니다. 지난 10년 동안 DDoS 공격을 수행하거나 스팸 이메일을 보내는 등의 사악한 활동을 수행하는 좀비 시스템의 거대한 네트워크가 잘 알려져 있습니다. 이를 위해 악당들은 자동 백도어를 사용합니다 – 이 유형은 명령 및 제어 서버로부터 최소한의 명령을 필요로 하며 자체적으로 실행될 수 있습니다. 백도어의 다른 응용 분야 – 정확히 말하면 수동으로 제어되는 응용 -은 데이터 도용과 악성 소프트웨어 구현입니다. 후자의 경우 백도어는 악성 페이로드를 위한 기관차 역할을 하므로 때로는 웜으로 분류됩니다.

SmokeLoader 기술 분석

SmokeLoader 악성 소프트웨어의 초기 패키지에는 감염된 PC에 원격 연결을 제공하는 기본 기능만 포함되어 있습니다. 데이터 수집, 프로세스 모니터링, DDoS 모듈 등 이후에 설치해야 합니다. 전반적으로, 역공학은 SmokeLoader가 동시에 9개의 다른 모듈을 처리할 수 있다는 것을 보여줍니다.

| 모듈 이름 | 기능 |

| 폼 그랩버 | 열려있는 창에서 양식을 감지하여 자격 증명을 획득합니다 |

| 비밀번호 스니퍼 | 들어오고 나가는 인터넷 패키지를 모니터링하여 자격 증명을 스니핑합니다 |

| 가짜 DNS | DNS 요청을 위조하는 모듈. 트래픽을 필요한 사이트로 리디렉션합니다 |

| 키로거 | 감염된 환경에서 모든 키 입력을 기록합니다 |

| 프로세스 모니터 | 시스템에서 실행 중인 프로세스를 기록하는 프로세스 모니터링 모듈 |

| 파일 검색 | 파일 검색 도구 |

| 이메일 그랩버 | Microsoft Outlook 주소록을 획득합니다 |

| 원격 PC | TeamViewer와 유사한 원격 접속 도구와 유사한 원격 제어 능력 |

| DDoS | 감염된 PC를 지정된 서버에 대한 DDoS 공격에 참여시킵니다 |

이 악성 소프트웨어의 페이로드는 항상 고유한 방식으로 압축됩니다. 하나의 샘플은 소수의 사용자 그룹에 의해 사용되며, 실제 세계에서 동일한 샘플을 만나는 것은 그리 쉽지 않습니다. 그럼에도 불구하고, 이 기술은 새로운 것이 아닙니다 – 대부분의 악성 소프트웨어가 동일한 일을 수행하며, 일부는 공격마다 고유하게 압축 된 샘플을 생성합니다. 게다가 초기 패킹을 넘어서 배포자들은 주입하기 전에 추가적인 압축 또는 암호화를 수행하는 것을 요구합니다. 즉, 이는 추가적인 탐지 방지 조치 체인입니다.

타겟 시스템은 완전히 패킹 된 SmokeLoader 샘플을 수신합니다 – 디스크에 있는 것입니다. 이후의 모든 단계는 시스템 메모리에서 실행되므로, 기존 안티-악성 소프트웨어 스캔은 깊게 패킹된 샘플만 감지할 것입니다. SmokeLoader 실행의 첫 번째 단계는 중요한 의무적인 점검인 공격된 시스템의 위치입니다. 이 악성 소프트웨어는 독립국가연합(CIS)에서 실행될 수 없으며, 주입 전에 수행한 설정과 관계없이입니다. 다른 점검 사항으로는 가상 머신 및 샌드박스 탐지 스캔이 포함됩니다. 모든 조건이 통과되면 악성 소프트웨어는 완전히 언패킹되고 일반적인 방식으로 실행됩니다.

실행 중에 SmokeLoader는 매우 독특한 난독화 기술을 적용합니다. 실행 기간 동안 거의 80%의 코드가 암호화되어 있습니다. 다른 함수를 사용해야 할 때마다 이전에 사용한 요소를 암호화하면서 해독합니다. YARA 규칙과 클래식한 리버스 엔지니어링은 이러한 트릭에 대항하여 거의 쓸모없어집니다. 초기 단계에서 최종 실행까지의 점검에서 해당 아키텍처로 시스템에 로드되는 32비트와 64비트 페이로드를 가지고 있습니다.

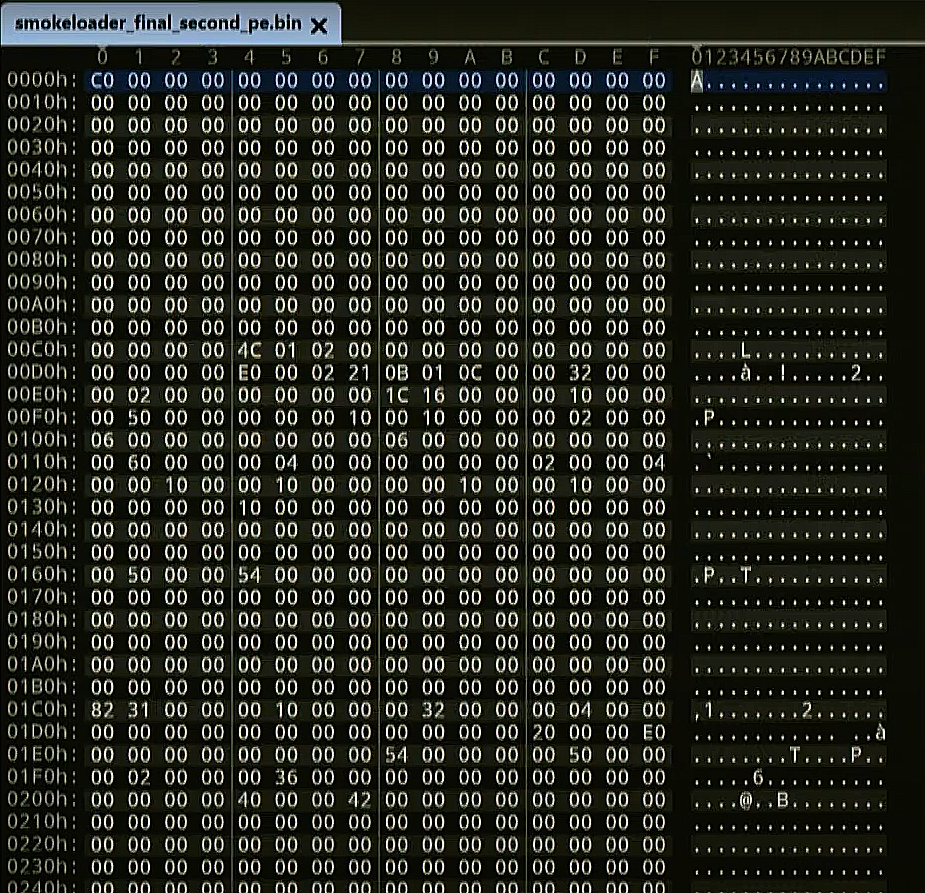

SmokeLoader의 코드 암호화

실제로 SmokeLoader를 실행하는 동안 메모리에 유지되는 정확한 파일은 PE 헤더가 없어 유효한 실행 파일이 아닙니다. 사실, 백도어의 코드는 쉘 코드로 표시되며 따라서 수동으로 실행되어야 합니다. 일반적으로 SmokeLoader가 실행하는 루틴 명령(예: C&C 호출 또는 다운로드)은 DLL 주입을 통해 수행됩니다. 물론 이는 은폐를 유지하기 위해 필요한 작업입니다. 이 단계에는 주로 DLL 주입 또는 다른 프로그램의 이름으로 호출되는 콘솔 호출이 포함됩니다. SmokeLoader를 관리하는 해커는 설치하려는 악성 소프트웨어의 .exe 파일을 보내거나 백도어가 이 파일을 가져올 수 있는 URL을 지정할 수 있습니다.

SmokeLoader .exe 파일의 헤더가 없습니다 – 유효한 실행 파일이 아닙니다

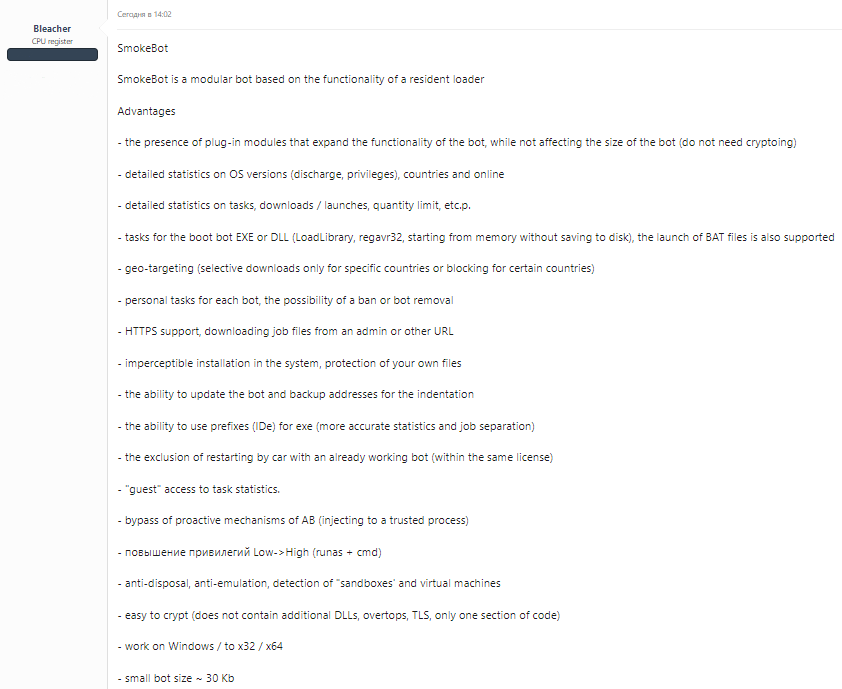

Trojan:Win32/SmokeLoader 탐지란 무엇인가요?

하단 오른쪽에 보이는 Trojan:Win32/SmokeLoader 탐지는 Microsoft Defender에 의해 보여집니다. 이 안티 맬웨어 프로그램은 스캔에 꽤 괜찮지만 기본적으로 신뢰성이 떨어질 수 있습니다. 이는 맬웨어 공격에 미방지되며, 사용자 인터페이스에 결함이 있으며, 버그가 있는 맬웨어 제거 기능이 있습니다. 따라서 SmokeLoader에 대한 팝업은 Defender가 이를 감지했음을 알리는 것에 가깝습니다. 제거하려면 다른 안티 맬웨어 프로그램을 사용해야 할 것입니다.

정확한 Trojan:Win32/SmokeLoader 맬웨어는 매우 불쾌한 것입니다. 이 맬웨어는 원격 액세스 도구로 작동하는 은밀한 도둑입니다. 누군가에게 원격 액세스를 의도적으로 제공하는 것은 괜찮지만, SmokeLoader는 여러분이 제공할지 여부를 묻지 않습니다. 컴퓨터에 연결한 후, 악당들은 원하는 대로 행동할 수 있습니다 – 여러분의 파일을 훔치거나 메시지를 확인하거나 개인 데이터를 수집하는 등의 작업을 할 수 있습니다. 백도어는 종종 부가적인 스틸러(Stealer)를 가져옵니다 – 여러분에 대한 가능한 모든 정보를 수집하도록 제작된 바이러스입니다. 그러나 백도어의 훨씬 더 일반적인 사용은 봇넷 형성입니다. 그 후, 감염된 컴퓨터 네트워크는 DDoS 공격을 수행하거나 다양한 웹 사이트에서 투표 결과를 조작하는 데 사용될 수 있습니다.

백도어 요약:

| 이름 | SmokeLoader 백도어 |

| 탐지 | Trojan:Win32/SmokeLoader |

| 피해 | 운영 체제에 액세스하여 다양한 악의적인 작업 수행 |

| 유사 | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| 수리 도구 | SmokeLoader 백도어의 시스템 영향 여부 확인 |

SmokeLoader 백도어의 특징

- 바이너리에는 암호화된 또는 압축된 데이터가 포함될 가능성이 높습니다. 이 경우, 암호화는 백신 코드와 바이러스 분석가로부터 바이러스 코드를 숨기는 방법입니다.

- 실행 파일은 UPX를 사용하여 압축되었습니다;

- 이상한 바이너리 특성. 이것은 백신 코드와 바이러스 분석가로부터 바이러스 코드를 숨기는 방법입니다.

간단히 말해서 백도어란?

백도어는 분리된 형태와 통합된 형태를 모두 취할 수 있는 바이러스입니다. 유명한 개발자의 정품 프로그램이 누군가가 여러분의 PC에 연결할 수 있는 능력을 갖추고 있다는 것을 발견할 수 있습니다. 그것이 개발자 중 한 명이거나 제3자 중 한 명일지는 아무도 모릅니다. 그러나 정품 프로그램에서 이러한 세부 정보가 발견될 때는 놓칠 수 없는 스캔들일 것입니다. 또한 인텔 CPU에 하드웨어 기반 백도어가 있는 것에 대한 소문도 있습니다.

Trojan:Win32/SmokeLoader는 위험한가요?

제가 언급한 대로, 무해한 악성 코드는 존재하지 않습니다. Trojan:Win32/SmokeLoader도 예외는 아닙니다. 이 백도어는 설치 후 큰 피해를 입히지 않습니다. 그러나 웹의 무작위한 포럼이나 페이지에서 DDoS 공격 이후에 IP 주소가 차단되었다는 이유로 접속할 수 없을 때, 매우 나쁜 놀람이 될 수 있습니다. 그러나 중요하지 않다 하더라도, 다른 사람이 쉽게 여러분의 컴퓨터에 접근하고 대화를 읽고 문서를 열며 여러분이 무엇을 하는지 관찰할 수 있다는 사실을 인식하는 것이 긍정적인가요?

보통 Trojan:Win32/SmokeLoader 바이러스의 부가 요소로서 자주 나타나는 스파이웨어는 가능한 빠른 속도로 제거해야 하는 또 다른 이유일 것입니다. 오늘날 사용자 정보는 극도로 가치가 있기 때문에 도둑들에게 이런 기회를 제공하는 것은 매우 어리석은 일입니다. 훨씬 더 나쁜 경우에는 스파이웨어가 어떻게든 여러분의 금융 정보를 훔쳐갈 수 있을 것입니다. 저축 계좌에 0을 보게 된다면 제 아마도 최악의 악몽입니다.

SmokeLoader 악성코드의 유포

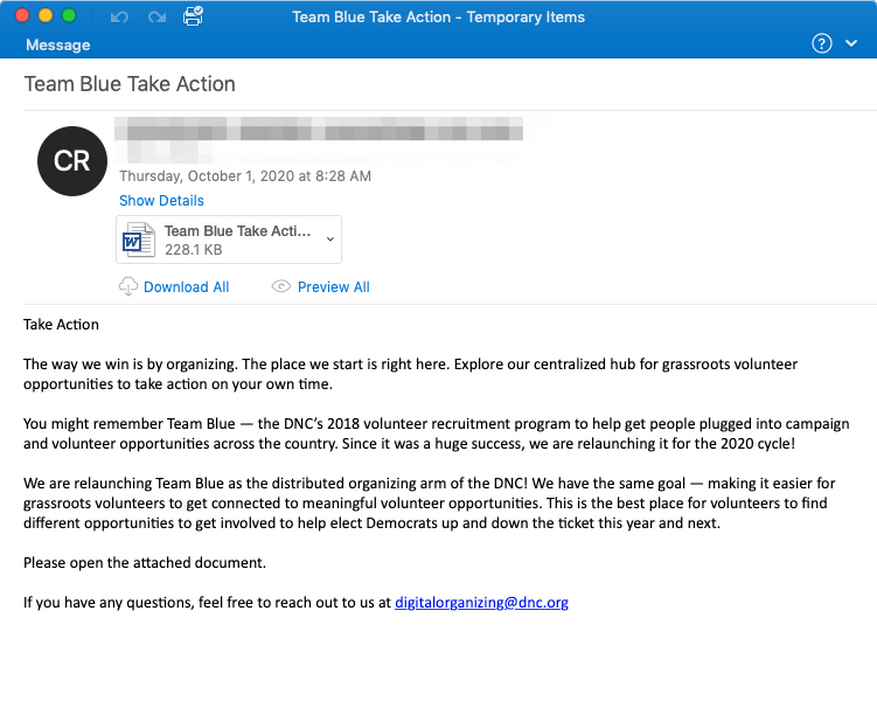

SmokeLoader의 주요 전파 방식은 이메일 스팸, 불법 복제 소프트웨어 및 키젠에 의존합니다. 전자는 흔히 볼 수 있는 방법으로, 훨씬 간단하면서 여전히 꽤 효과적입니다. 이 경우, 악성 코드는 첨부 파일 내에 숨겨져 있습니다 – 일반적으로 MS Word나 MS Excel 파일입니다. 해당 파일에는 매크로가 포함되어 있으며, 매크로 실행을 허용하도록 요청하면 명령 서버에 연결하여 페이로드(사실상 SmokeBot만)를 받게 됩니다. 그러나 분석가들은 SmokeLoader가 이와 같은 메시지에 첨부된 악성 링크를 통해 더 자주 나타난다고 말합니다. 해당 링크의 사이트에는 크로스사이트 스크립팅 기술을 포함한 익스플로잇일 수 있습니다.

이메일 스팸 예제. 파일에 악성 매크로가 포함되어 있습니다.

크랙된 응용 프로그램이나 키젠/해킹 도구 내부에 악성 코드를 숨기는 것은 약간 더 어렵지만 훨씬 더 넓은 잠재력을 갖습니다. 무라인스된 소프트웨어 사용이 여전히 퍼져 있기 때문에 많은 사람들이 위험에 빠질 수 있습니다. 모든 크랙된 앱에 악성 코드가 포함되지는 않지만, 그 모든 것이 불법적이며 사용자와 개발자 모두에게 위반 사례가 됩니다. 이를 사용하여 저작권 침해로 소송에 직면할 수 있습니다. 더 나쁜 경우에는 그러한 경우에 악성 코드에 감염될 수 있습니다.

악성 코드 감염과 관련하여 SmokeLoader의 출현은 일반적으로 다양한 다른 악성 앱의 설치로 이어집니다. 봇넷을 생성한 해커들은 다른 악성 앱 배포자들에게 그들이 원하는 것을 그 컴퓨터에 감염시키는 것을 제안합니다. 광고 앱, 브라우저 해커, 스파이웨어, 랜섬웨어 – 거의 제한이 없습니다. 다량의 바이러스 뒤에서 사이버 보안 전문가들은 종종 이 모든 혼란의 근원을 놓치기 때문에 SmokeLoader는 감지되지 않은 상태로 남게 됩니다.

SmokeLoader는 포럼에서 악성코드 배포 도구로 제공됩니다

다른 경우로, SmokeLoader가 선행물로서 작동하지 않는 별개의 전파 방식은 STOP/Djvu 랜섬웨어와의 결합입니다. 정확히 말하면, 기기로 전달되는 악성코드 번들에는 RedLine 및 Vidar 스틸러가 포함됩니다. 전자는 은행 자격 증명을 목표로 하며, 후자는 암호화된 지갑 정보를 목표로 합니다. 이렇게든 저렇게든 Djvu는 SmokeLoader 전파에서 상당한 지분을 차지하며, 그것은 해당 클래스에서 가장 널리 퍼진 랜섬웨어 중 하나입니다.

SmokeLoader 어떻게 제거하나요?

Trojan:Win32/SmokeLoader 악성 코드는 수동으로 제거하기 매우 어렵습니다. 이 코드는 디스크 전체에 여러 곳에 파일을 배치하며 그 중 하나에서부터 자체를 복원할 수 있습니다. 게다가, 윈도우 레지스트리, 네트워크 구성 및 그룹 정책에 대한 무수한 수정 사항은 찾기 어렵고 원래 상태로 복원하기 어렵습니다. 특정 도구, 즉 안티 맬웨어 앱을 사용하는 것이 좋습니다. GridinSoft Anti-Malware가 악성 코드 제거 목적으로 가장 적합합니다.

왜 GridinSoft Anti-Malware를 사용해야 하나요? 이 프로그램은 매우 가볍고 검출 데이터베이스가 거의 매시간 업데이트됩니다. 게다가 Microsoft Defender와 같은 문제나 취약성이 없습니다. 이러한 세부 사항의 결합으로 GridinSoft Anti-Malware는 모든 형태의 악성 코드를 제거하기에 완벽합니다.

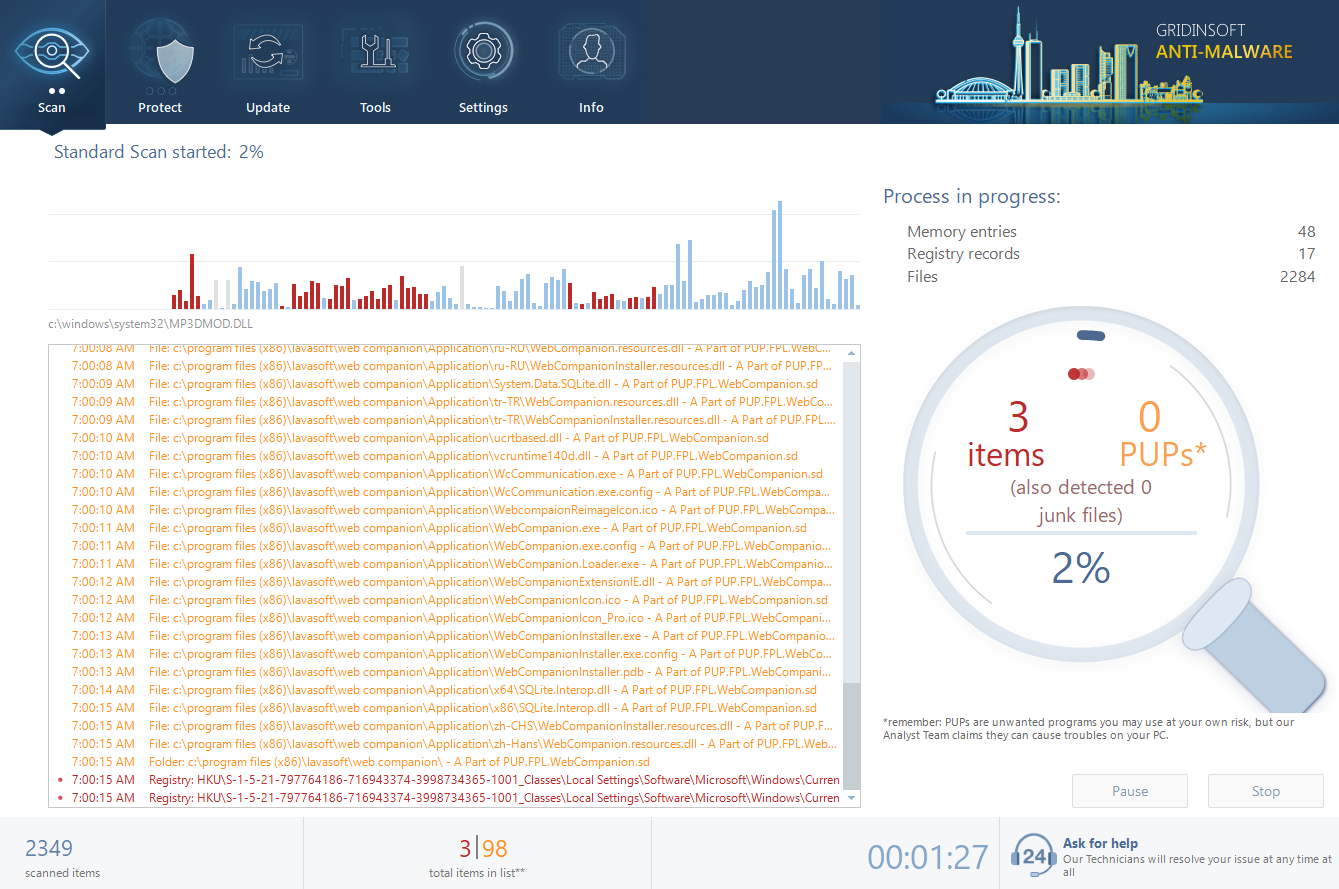

GridinSoft Anti-Malware로 바이러스 제거

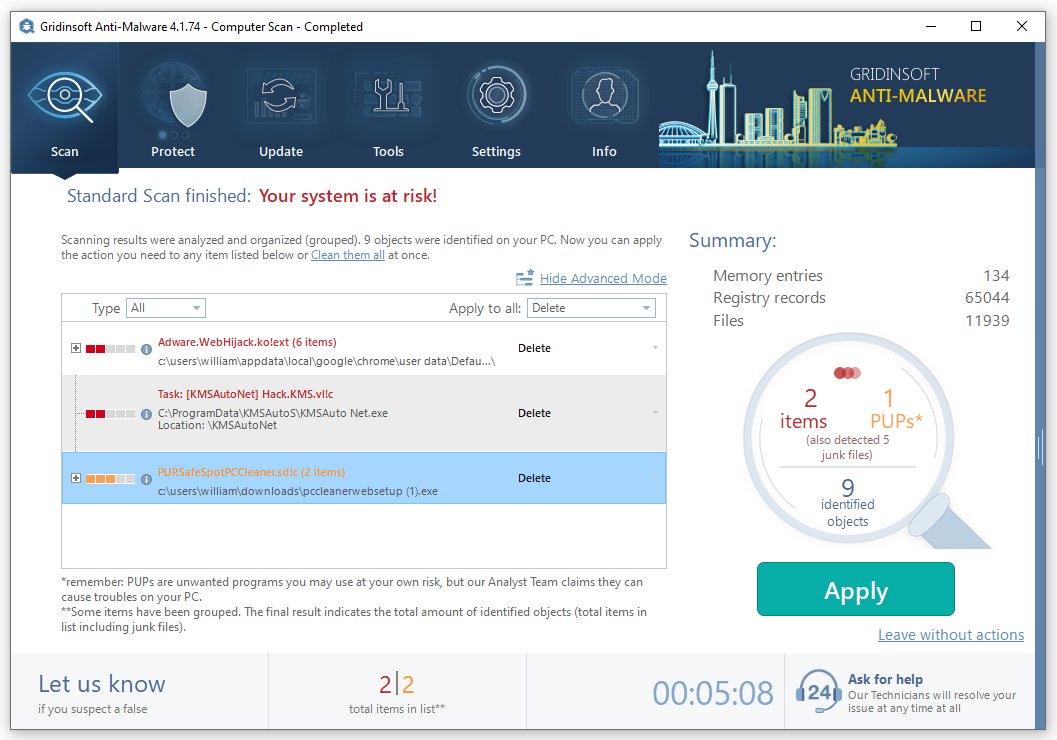

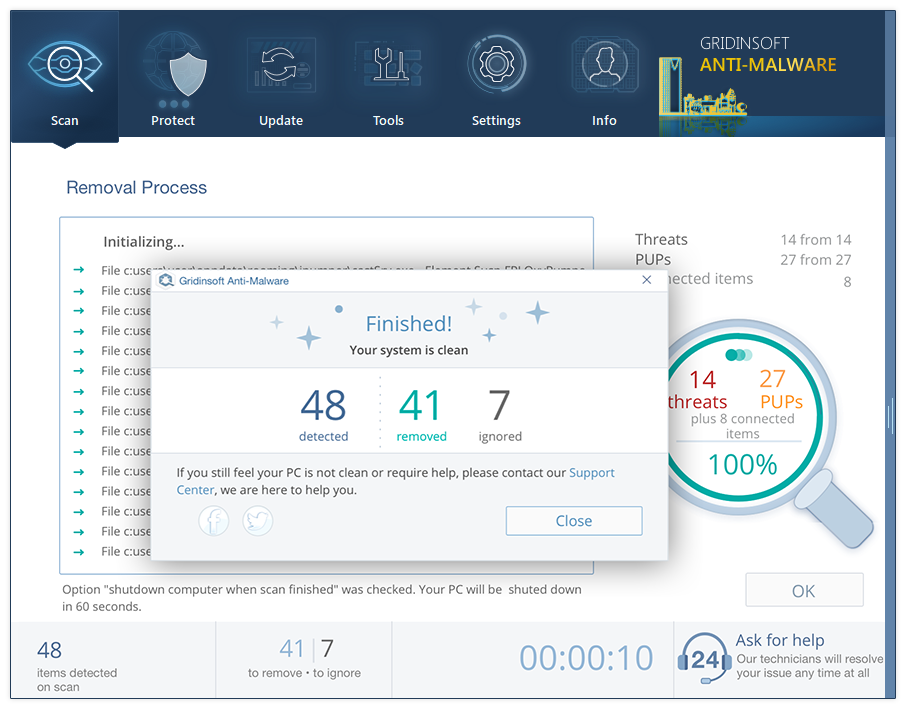

- GridinSoft Anti-Malware를 다운로드하고 설치하세요. 설치가 완료되면 표준 스캔을 실행할 것을 제안합니다. 이 동작을 승인하세요.

- 표준 스캔은 시스템 파일이 저장된 논리 디스크와 이미 설치된 프로그램 파일을 확인합니다. 스캔에는 최대 6분이 소요됩니다.

- 스캔이 완료되면 각 검출된 바이러스에 대한 조치를 선택할 수 있습니다. SmokeLoader의 모든 파일의 기본 옵션은 “삭제”입니다. 악성 코드 제거를 완료하려면 “적용”을 누르세요.

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |