Nztt 바이러스는 랜섬웨어 유형 감염의 STOP/DJVU 계열입니다. 이 바이러스는 특정 “.nztt” 확장자로 추적할 수 있는 파일(비디오, 사진, 문서)을 암호화합니다. 강력한 암호화 방식을 사용하므로 어떤 식으로든 키를 계산할 수 없습니다.

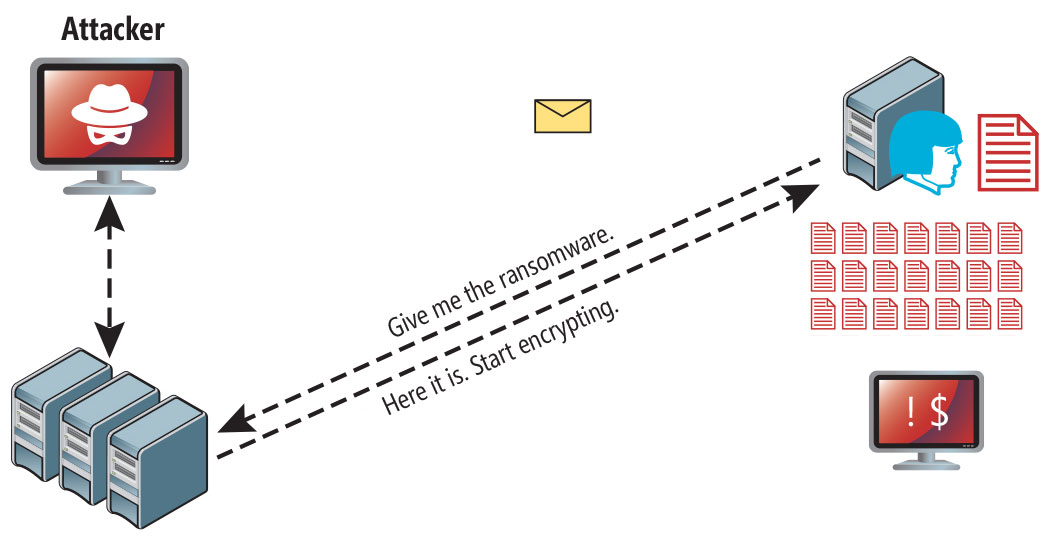

Nztt는 한 가지 예외를 제외하고 각 피해자에 대해 고유한 키를 사용합니다.

- Nztt는 암호화 프로세스를 시작하기 전에 명령 및 제어 서버(C&C 서버)에 연결할 수 없으면 오프라인 키를 사용합니다. 이 키는 모든 피해자에게 동일하므로 랜섬웨어 공격 중에 암호화된 파일을 해독할 수 있습니다.

저는 Nztt 바이러스를 무력화하고 파일을 해독하는 데 사용할 수 있는 모든 솔루션, 팁 및 사례의 전체 모음을 수집했습니다. 어떤 경우에는 파일을 쉽게 복구할 수 있습니다. 때로는 불가능합니다.

암호화된 .nztt 파일을 복구하는 몇 가지 보편적인 방법이 있으며 아래에서 설명합니다. 전체 사용 설명서를 주의 깊게 읽고 모든 내용을 이해하는 것이 중요합니다. 어떤 단계도 건너뛰지 마십시오. 이러한 각 단계는 매우 중요하며 귀하가 완료해야 합니다.

Nztt 바이러스?

☝️ Nztt는 STOP/DJVU 랜섬웨어 감염으로 올바르게 식별할 수 있습니다.

Nztt

🤔 Nztt 바이러스는 DJVU/STOP 제품군에서 시작된 랜섬웨어입니다. 주요 목적은 중요한 파일을 암호화하는 것입니다. 그 후 랜섬웨어 바이러스는 피해자에게 BitCoin으로 몸값($490 – $980)을 요구합니다.

Nztt 랜섬웨어는 파일을 암호화한 다음 파일을 복원하기 위해 비용을 지불하도록 하는 특정 종류의 맬웨어입니다. Djvu/STOP 랜섬웨어 제품군은 바이러스 분석가인 Michael Gillespie가 처음 공개하고 분석했습니다.

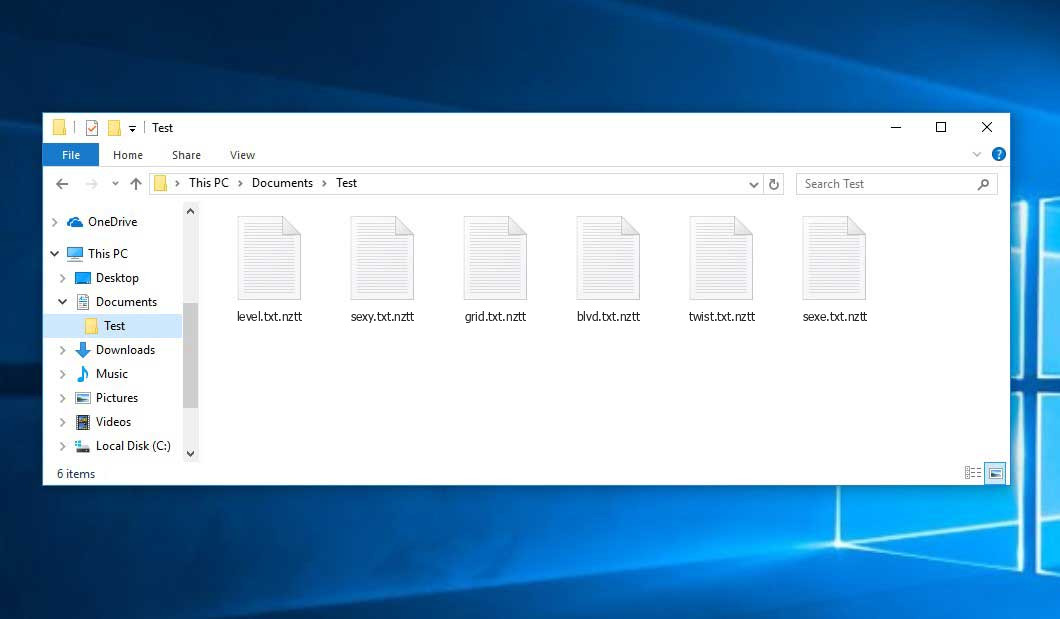

Nztt 바이러스는 Wzer, Wzoq, Wzqw. 이 바이러스는 널리 사용되는 모든 파일 형식을 암호화하고 특정 “.nztt” 확장자를 모든 파일에 추가합니다. 예를 들어 “1.jpg” 파일은 “1.jpg.nztt“로 변경됩니다. 암호화가 완료되는 즉시 바이러스는 특수 메시지 파일 “_readme.txt“를 생성하여 수정된 파일이 포함된 모든 폴더에 드롭합니다.

아래 이미지는 확장자가 “.nztt”인 파일이 어떻게 보이는지 명확하게 보여줍니다.

| 이름 | Nztt 바이러스 |

| 랜섬웨어 제품군1 | DJVU/STOP2 랜섬웨어 |

| 확대 | .nztt |

| 랜섬웨어 참고 | _readme.txt |

| 몸값 | $490 ~ $980(비트코인) |

| 연락하다 | support@fishmail.top, datarestorehelp@airmail.cc |

| 발각 | Win32/Filecoder.Conti.L, Win32:PWSX-gen [Trj], PWS:Win32/Fareit!MTB |

| 증상 |

|

| 수정 도구 | 가능한 맬웨어 감염을 제거하려면 PC를 검사하십시오. 6일 무료 평가판 사용 가능. |

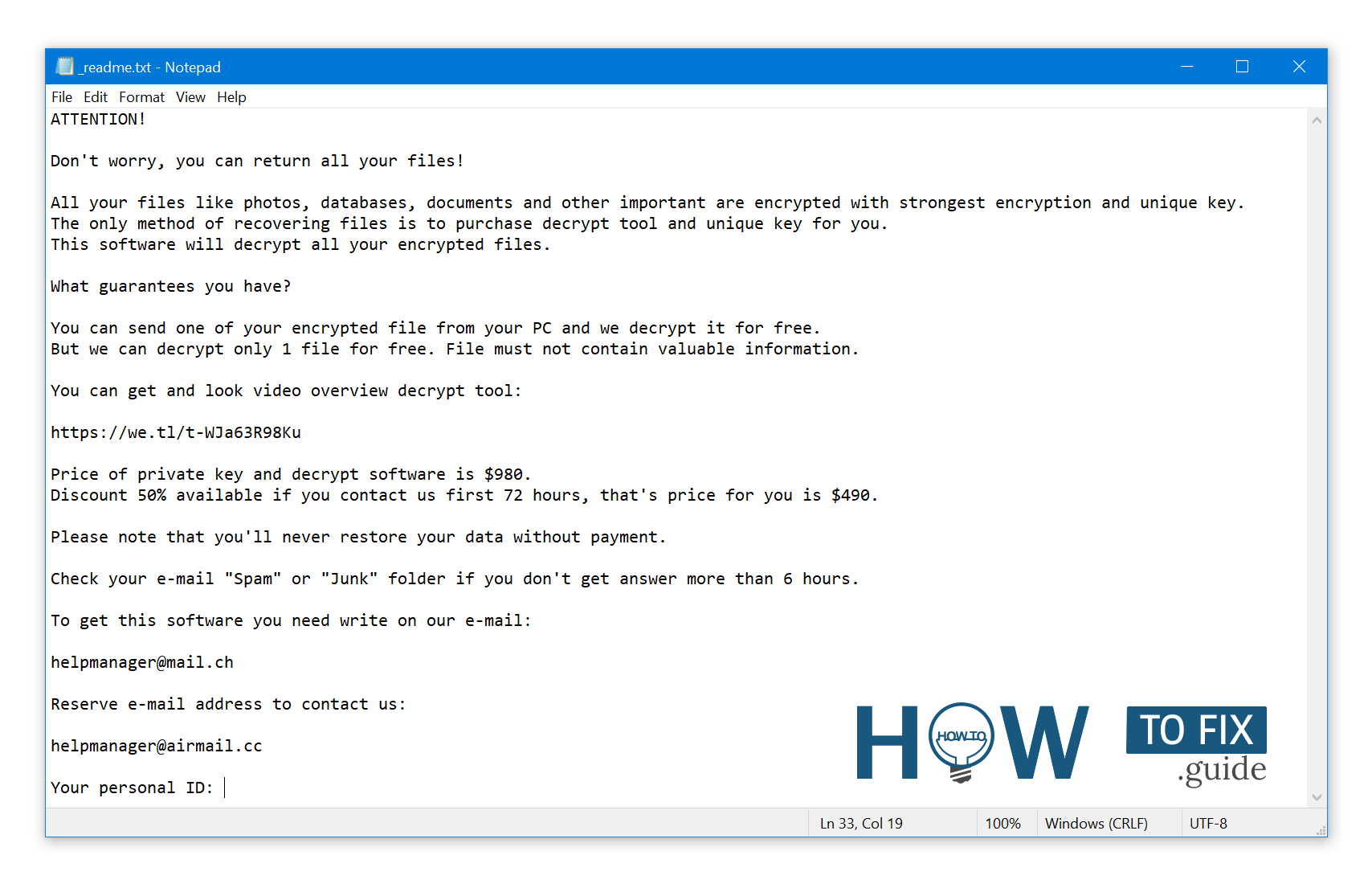

지불을 요청하는 이 텍스트는 암호 해독 키를 통해 파일을 다시 가져오기 위한 것입니다.

_readme.txt(STOP/DJVU Ransomware) – 인코딩된 데이터를 해독하기 위해 몸값을 지불하도록 사용자에게 요구하는 무서운 경고에는 이러한 실망스러운 경고가 포함되어 있습니다.

Nztt 랜섬웨어는 피해자의 컴퓨터에서 다양한 작업을 수행하기 위한 일련의 프로세스로 도착합니다. 가장 먼저 실행되는 것 중 하나는 공격 중에 가짜 Windows 업데이트 프롬프트를 표시하는 까다로운 프로세스인 winupdate.exe입니다. 이는 갑작스러운 시스템 속도 저하가 Windows 업데이트로 인한 것임을 피해자에게 확신시키기 위한 것입니다. 그러나 동시에 랜섬웨어는 시스템에서 대상 파일을 검색하고 암호화하기 시작하는 다른 프로세스(일반적으로 4개의 임의 문자로 명명됨)를 실행합니다. 다음으로 랜섬웨어는 다음 CMD 명령을 사용하여 시스템에서 볼륨 섀도 복사본을 삭제합니다.

vssadmin.exe Delete Shadows /All /Quiet

삭제되면 시스템 복원 지점을 사용하여 이전 컴퓨터 상태를 복원할 수 없습니다. 문제는 랜섬웨어 운영자가 피해자가 파일을 무료로 복원하는 데 도움이 될 수 있는 모든 Windows OS 기반 방법을 제거하고 있다는 것입니다. 또한 사기꾼은 도메인 목록을 추가하고 로컬 호스트 IP에 매핑하여 Windows HOSTS 파일을 수정합니다. 결과적으로 피해자는 차단된 웹사이트 중 하나에 액세스할 때 DNS_PROBE_FINISHED_NXDOMAIN 오류가 발생합니다.

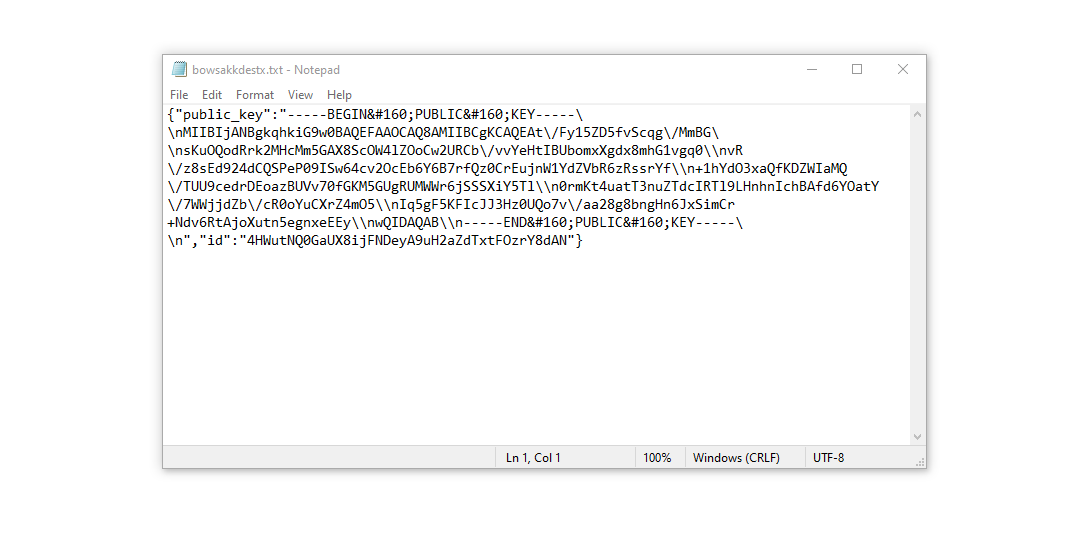

우리는 랜섬웨어가 컴퓨터 사용자를 위한 다양한 방법 가이드를 게시하는 웹사이트를 차단하려고 시도하는 것을 발견했습니다. 사기꾼들은 특정 도메인을 제한함으로써 피해자가 온라인에서 관련되고 유용한 랜섬웨어 공격 관련 정보에 도달하는 것을 막으려는 것이 분명합니다. 이 바이러스는 또한 공격 관련 세부 정보를 제공하는 두 개의 텍스트 파일(피해자의 공개 암호화 키와 개인 ID)을 피해자의 컴퓨터에 저장합니다. 이 두 파일을 bowsakkdestx.txt 및 PersonalID.txt라고 합니다.

이러한 모든 수정 후에도 멀웨어는 멈추지 않습니다. STOP/DJVU의 변종은 손상된 시스템에서 Vidar 암호 도용 트로이 목마를 제거하는 경향이 있습니다. 이 위협에는 다음과 같은 긴 기능 목록이 있습니다.

- Steam, Telegram, Skype 로그인/비밀번호 도용

- 암호화폐 지갑을 훔치는 행위

- 컴퓨터에 멀웨어를 다운로드하여 실행하는 행위

- 브라우저 쿠키, 저장된 비밀번호, 인터넷 사용 기록 등을 훔치는 행위

- 피해자의 컴퓨터에서 파일 보기 및 조작

- 해커가 피해자의 컴퓨터에서 원격으로 다른 작업을 수행하도록 허용합니다.

DJVU/STOP 랜섬웨어가 사용하는 암호화 알고리즘은 AES-256입니다. 따라서 문서가 완전히 다른 온라인 암호 해독 키로 암호화된 경우. 안타까운 현실은 고유 키 없이 파일을 해독하는 것이 불가능하다는 것입니다.

Nztt가 온라인 모드에서 작동한 경우 AES-256 키에 액세스할 수 없습니다. 이는 Nztt 바이러스를 홍보하는 사기꾼이 소유한 원격 서버에 저장됩니다.

암호 해독 키를 받으려면 $980를 지불해야 합니다. 결제 정보를 얻기 위해 이메일(support@fishmail.top)로 사기꾼에게 연락하라는 메시지를 통해 피해자를 유도합니다..

Nztt에 대해 지불하지 마십시오!

사용 가능한 백업 또는 암호 해독 도구를 사용해 보십시오.

_readme.txt 파일은 또한 컴퓨터 소유자가 파일이 암호화된 순간부터 72시간 동안 Nztt 담당자와 연락해야 함을 나타냅니다. 72시간 이내에 연락하는 것을 조건으로 사용자에게 50%의 리베이트가 부여됩니다. 따라서 몸값은 $490로 최소화됩니다. 그러나 몸값을 지불하지 마십시오!

이러한 사기 행위에 연락하지 않고 지불하지 않는 것이 좋습니다. 손실된 데이터를 복구하는 가장 실제적인 솔루션 중 하나 – 사용 가능한 백업을 사용하거나 Decrypter 사용 도구.

이러한 모든 바이러스의 특성은 암호화된 데이터를 복구하기 위해 고유한 암호 해독 키를 생성하는 유사한 일련의 작업을 적용합니다.

따라서 랜섬웨어가 아직 개발 단계에 있지 않거나 추적하기 어려운 결함이 없는 한 암호화된 데이터를 수동으로 복구하는 것은 수행할 수 없습니다. 소중한 데이터의 손실을 방지하는 유일한 솔루션은 중요한 파일을 정기적으로 백업하는 것입니다.

이러한 백업을 정기적으로 유지 관리하더라도 주 워크스테이션에 연결되지 않고 배회하지 않고 특정 위치에 넣어야 합니다.

예를 들어, 백업은 USB 플래시 드라이브 또는 일부 대체 외장 하드 드라이브 저장소에 보관할 수 있습니다. 선택적으로 온라인(클라우드) 정보 저장의 도움말을 참조할 수 있습니다.

말할 필요도 없이 백업 데이터를 공용 장치에 보관할 때 다른 데이터와 마찬가지로 유사하게 암호화될 수 있습니다.

이러한 이유로 주 PC에서 백업을 찾는 것은 좋은 생각이 아닙니다.

내가 어떻게 감염되었습니까?

랜섬웨어는 시스템에 내장된 다양한 방법을 가지고 있습니다. 그러나 귀하의 경우에 어떤 방법이 사용되었는지는 중요하지 않습니다.

성공적인 피싱 시도에 따른 Nztt 공격.

그럼에도 불구하고 다음은 PC에 주입될 수 있는 일반적인 누출입니다.

- 다른 앱, 특히 프리웨어 또는 셰어웨어로 작동하는 유틸리티와 함께 숨겨진 설치

- 바이러스 설치 프로그램으로 연결되는 스팸 이메일의 의심스러운 링크

- 온라인 무료 호스팅 리소스

- 해적판 소프트웨어 다운로드에 불법 P2P(피어 투 피어) 리소스 사용

예를 들어 원치 않는 소프트웨어나 브라우저 업데이트를 시작하도록 요구하는 메시지에서 Nztt 바이러스가 합법적인 도구로 위장한 경우가 있었습니다. 이것은 일반적으로 일부 온라인 사기가 실제로 사용자가 이 프로세스에 직접 참여하게 하여 수동으로 Nztt 랜섬웨어를 설치하도록 하는 방법입니다.

확실히, 가짜 업데이트 경고는 실제로 랜섬웨어를 주입할 것임을 나타내지는 않습니다. 이 설치는 Adobe Flash Player 또는 기타 의심스러운 프로그램을 업데이트해야 한다는 일부 경고 아래에 숨겨집니다.

물론 크랙된 앱도 피해를 나타냅니다. P2P를 사용하는 것은 모두 불법이며 Nztt 랜섬웨어를 비롯한 심각한 맬웨어가 주입될 수 있습니다.

요약하자면, 기기에 Nztt 랜섬웨어가 주입되지 않도록 하려면 어떻게 해야 합니까? PC가 손상되는 것을 100% 보장할 수는 없지만 Nztt 침투를 방지하기 위해 몇 가지 팁을 드리고자 합니다. 오늘 무료 소프트웨어를 설치하는 동안 조심해야 합니다.

기본 무료 프로그램 외에 설치 프로그램이 제공하는 내용을 항상 읽으십시오. 의심스러운 이메일 첨부 파일을 열지 마십시오. 알 수 없는 주소의 파일을 열지 마십시오. 물론 현재 보안 프로그램은 항상 업데이트되어야 합니다.

멀웨어는 자신에 대해 공개적으로 말하지 않습니다. 사용 가능한 프로그램 목록에 언급되지 않습니다. 그러나 PC를 실행하는 순간부터 백그라운드에서 정기적으로 실행되는 일부 악성 프로세스 아래에서 마스크됩니다.

Nztt 바이러스를 제거하는 방법?

피해자의 파일을 인코딩하는 것 외에도 Nztt 바이러스는 컴퓨터에 Vidar Stealer를 설치하여 계정 자격 증명, 암호화폐 지갑, 데스크톱 파일 등을 훔치기 시작했습니다.3

HowToFix 사이트에서 GridinSoft4

GridinSoft의 맬웨어 방지 소프트웨어를 사용하는 것보다 랜섬웨어를 인식, 제거 및 방지하는 더 좋은 방법은 없습니다.5.

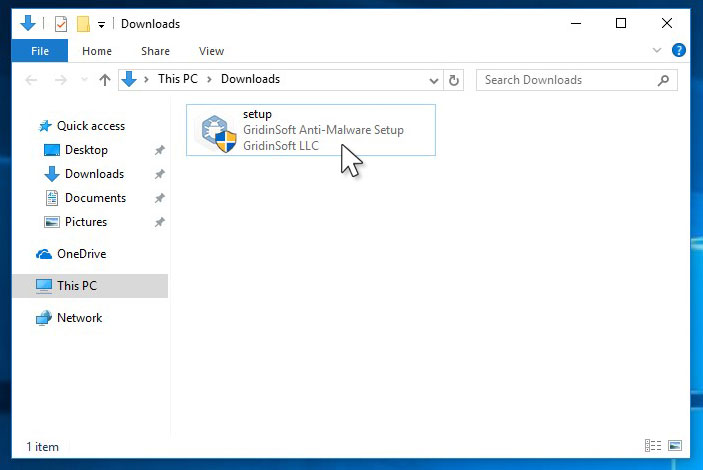

제거 도구를 다운로드합니다.

아래 버튼을 클릭하여 GridinSoft Anti-Malware를 다운로드할 수 있습니다.

설정 파일 실행

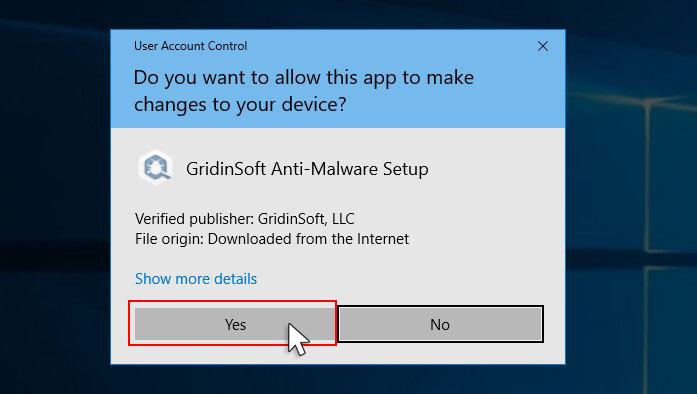

설치 파일 다운로드가 완료되면 setup-antimalware-fix.exe 파일을 두 번 클릭하여 시스템에 GridinSoft Anti-Malware를 설치합니다.

GridinSoft Anti-Malware가 기기를 변경할 수 있도록 허용할지 묻는 사용자 계정 컨트롤. 따라서 설치를 계속하려면 “예”를 클릭해야 합니다.

“설치” 버튼을 누릅니다.

일단 설치되면 안티 멀웨어가 자동으로 실행됩니다.

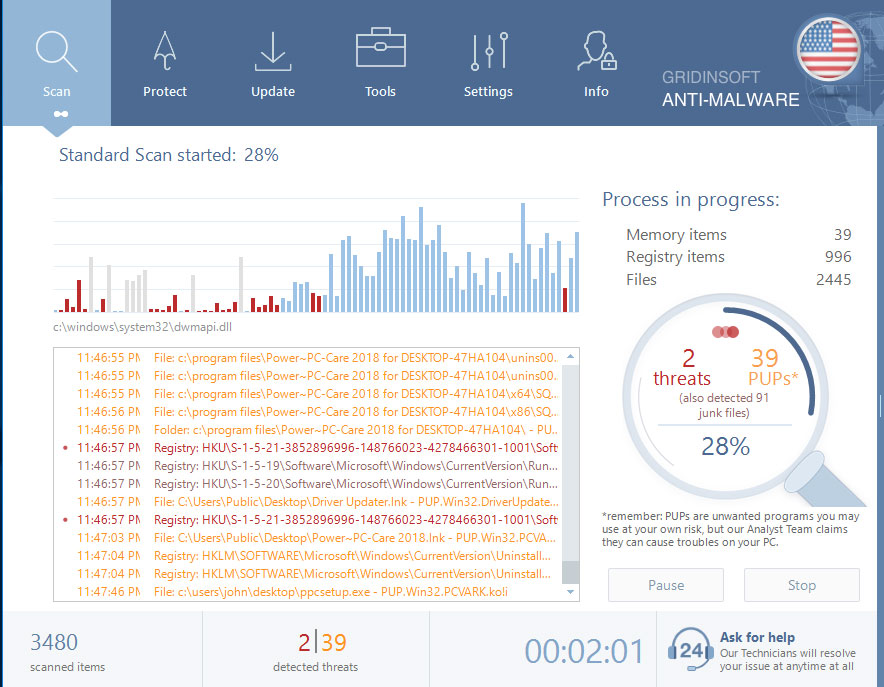

완료될 때까지 기다립니다.

GridinSoft Anti-Malware는 자동으로 컴퓨터에서 Nztt 감염 및 기타 악성 프로그램 검사를 시작합니다. 이 과정은 20~30분 정도 소요될 수 있으므로 주기적으로 검사 진행 상황을 확인하는 것이 좋습니다.

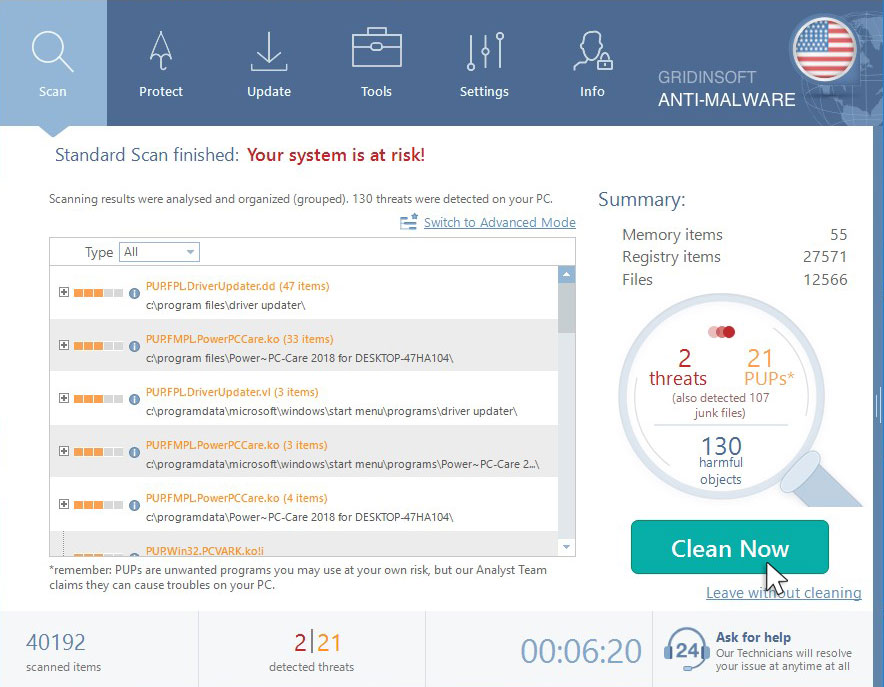

“지금 청소”를 클릭하십시오.

검사가 완료되면 GridinSoft Anti-Malware가 탐지한 감염 목록이 표시됩니다. 제거하려면 오른쪽 모서리에 있는 “지금 정리” 버튼을 클릭하십시오.

특별한 경우를 위한 Trojan Killer

어떤 경우에는 Nztt 랜섬웨어가 다른 맬웨어 방지 프로그램의 설정 파일 실행을 차단할 수 있습니다. 이 경우 사전 설치된 바이러스 백신 도구와 함께 이동식 드라이브를 사용해야 합니다.

USB 드라이브에 설정할 수 있는 보안 도구의 수는 정말 적으며, 대부분의 경우 그렇게 할 수 있는 바이러스 백신은 상당히 비싼 라이센스를 얻어야 합니다. 이 경우 GridinSoft – Trojan Killer Portable의 다른 솔루션 사용을 권장합니다. 유료 버전의 전체 기능을 제공하는 14일 무료 평가판 모드가 있습니다. 6. 이 용어는 확실히 맬웨어를 제거하기에 100% 충분할 것입니다.

비디오 가이드

.nztt 파일을 해독하는 방법?

큰 “.nztt 파일“에 대한 복원 솔루션

몇 개의 BIG 파일에서 .nztt 확장자를 제거하고 열어보십시오. Nztt 랜섬웨어가 파일을 읽고 암호화하지 않았거나 버그가 발생하여 파일 마커를 추가하지 않았습니다. 파일이 매우 큰 경우(2GB 이상) 후자가 가장 가능성이 높습니다. 이 방법이 도움이 된다면 댓글로 알려주세요.

범죄자가 변경한 후 2019년 8월 말경에 최신 확장이 릴리스되었습니다. 여기에는 Wztt, Jaqw, Jasa 등

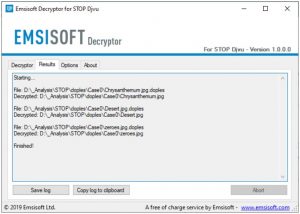

범죄자가 변경한 결과로 STOPDecrypter는 더 이상 지원되지 않습니다. 제거되고 Emsisoft와 Michael Gillespie.

STOP Djvu용 해독기에서 무료 해독 도구를 다운로드할 수 있습니다.

복호화 도구를 다운로드하여 실행합니다.

암호 해독 도구 다운로드를 시작합니다.

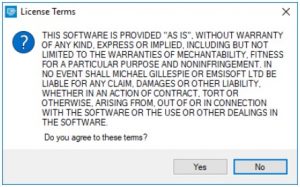

암호 해독 유틸리티를 관리자로 실행해야 합니다. 앞으로 나올 라이선스 조건에 동의해야 합니다. 이를 위해 “예” 버튼을 클릭합니다.

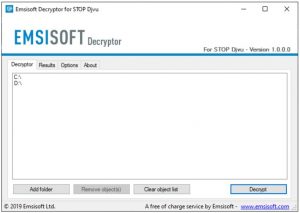

사용 조건에 동의하면 기본 암호 해독기 사용자 인터페이스가 나타납니다.

복호화할 폴더를 선택하십시오.

기본 설정에 따라 암호 해독기는 네트워크 드라이브를 포함하여 현재 사용 가능한 드라이브(연결된 드라이브)를 해독하기 위해 사용 가능한 위치를 자동으로 채웁니다. “추가” 버튼을 사용하여 추가(선택 사항) 위치를 선택할 수 있습니다.

암호 해독기는 일반적으로 특정 맬웨어 제품군을 고려하여 몇 가지 옵션을 제안합니다. 현재 가능한 옵션은 옵션 탭에 표시되며 여기에서 활성화하거나 비활성화할 수 있습니다. 아래에서 현재 활성화된 옵션의 자세한 목록을 찾을 수 있습니다.

“암호 해독” 버튼을 클릭하십시오.

목록에 복호화를 원하는 모든 위치를 추가하는 즉시 “복호화” 버튼을 클릭하여 복호화 절차를 시작하십시오.

기본 화면에서 상태 보기로 전환되어 활성 프로세스와 데이터의 암호 해독 통계를 알 수 있습니다.

암호 해독 절차가 완료되는 즉시 암호 해독기가 알려드립니다. 개인 논문에 대한 보고서가 필요한 경우 “로그 저장” 버튼을 선택하여 저장할 수 있습니다. 클립보드에 직접 복사하고 필요한 경우 여기에서 이메일이나 메시지에 붙여넣을 수도 있습니다.

Emsisoft Decryptor는 nztt 파일 복원 시도에 실패한 후 다른 메시지를 표시할 수 있습니다.

✓ Error: Unable to decrypt file with ID: [your ID]

✓ No key for New Variant online ID: [your ID]

참고: 이 ID는 온라인 ID로 표시되며 암호 해독이 불가능합니다.

✓ Result: No key for new variant offline ID: [example ID]

이 ID는 오프라인 ID인 것 같습니다. 암호 해독은 미래에 가능할 수 있습니다.

암호 해독 키를 찾아 암호 해독기에 업로드하는 데 몇 주 또는 몇 달이 걸릴 수 있습니다. 해독 가능한 DJVU 버전에 대한 업데이트를 여기에서 확인하세요.

✓ Remote name could not be resolved

.nztt 파일을 복원하는 방법?

어떤 경우에는 Nztt 랜섬웨어가 파일에 대한 파멸이 아닙니다…

다음은 Nztt 랜섬웨어 암호화 메커니즘 기능입니다. 모든 파일을 바이트 단위로 암호화한 다음 파일 사본을 저장하고 원본 파일을 삭제(그리고 재정의하지 않음!)합니다. 따라서 물리 디스크의 파일 위치 정보는 손실되지만 원본 파일은 물리 디스크에서 삭제되지 않습니다. 이 파일이 저장된 셀 또는 섹터는 여전히 이 파일을 포함할 수 있지만 파일 시스템에 나열되지 않으며 삭제 후 이 디스크에 로드된 데이터로 덮어쓸 수 있습니다. 따라서 특수 소프트웨어를 사용하여 파일을 복구할 수 있습니다.

어쨌든, 이것이 온라인 알고리즘이라는 것을 깨닫고 나서 암호화된 파일을 복구하는 것은 불가능했습니다. 또한, 이 바이러스가 동작한 시점에 백업 드라이브를 연결한 상태였는데, 이것도 감염되었다고 생각했습니다. 백업 드라이브 내의 모든 폴더가 감염되어 암호화되었습니다. 하지만 중요한 파일을 일부 손실했음에도 불구하고 2TB의 스토리지 중 거의 80%를 복구했습니다.

폴더를 확인하기 시작하면서 모든 폴더에 readme.txt 랜섬 노트가 있음을 알아냈습니다. 몇몇 폴더를 열어보니, 해당 폴더 안에 없는 파일들이 암호화되었습니다. 하지만 다른 폴더의 하위 폴더들을 들어가보니 이러한 파일들은 암호화되지 않았습니다. c 드라이브와 d 드라이브의 모든 폴더와 하위 폴더가 암호화되었지만 백업 드라이브는 해당되지 않았습니다. 폴더 내에 하위 폴더를 만드는 것이 제 데이터의 80%를 보존하는 데 도움이 되었습니다.

제가 말했듯이, 이것은 백업 드라이브에서의 작은 구멍이라고 생각합니다. 그래서 그 이후로 다른 컴퓨터의 다른 하드 드라이브에서 추가적인 10%의 데이터를 찾았습니다. 그래서 제 조언은 백업 드라이브를 사용한다면 하위 폴더를 만드는 것입니다. 행운이었나 봅니다. 하지만 백업에서 파일을 옮기는 동안 바이러스가 침입했기 때문에 불운이기도 했습니다.

이것이 다른 사람들에게 도움이 되기를 바라겠습니다.

Jamie NewlandPhotoRec으로 파일 복구하기

PhotoRec은 원래 손상된 디스크에서 파일을 복구하거나 파일이 삭제된 경우 파일을 복구하기 위해 생성된 오픈 소스 프로그램입니다. 그러나 시간이 지남에 따라 이 프로그램은 400개의 다른 확장자의 파일을 복구할 수 있게 되었습니다. 따라서 랜섬웨어 공격 후 데이터 복구에 사용할 수 있습니다.

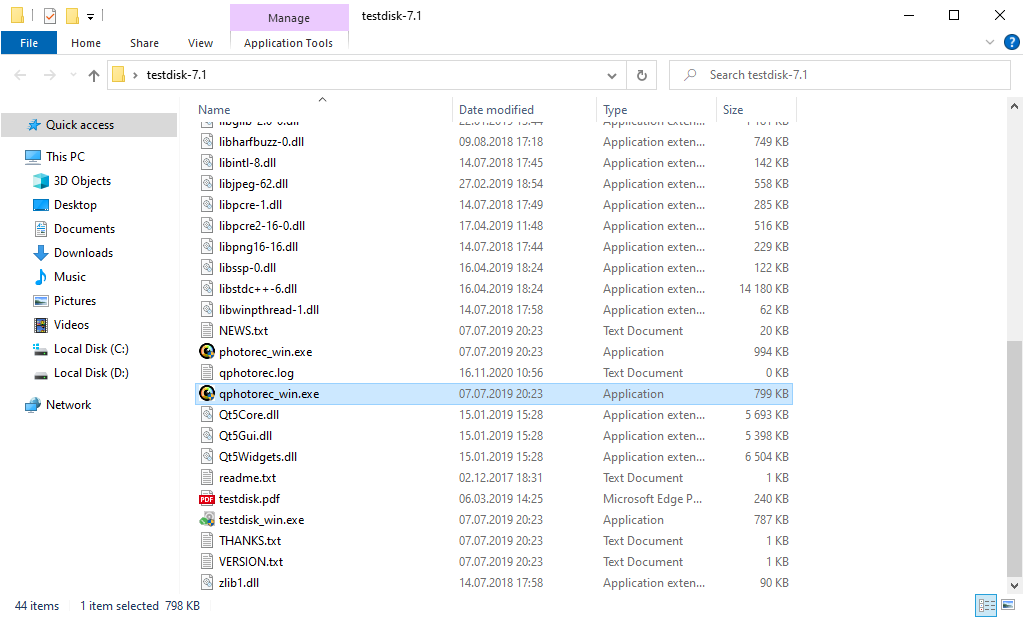

처음에는 이 앱을 다운로드. 100% 무료이지만 개발자는 파일이 복구된다는 보장이 없다고 말합니다. PhotoRec은 같은 개발자의 다른 유틸리티인 TestDisk와 함께 팩으로 배포됩니다. 다운로드한 아카이브에는 TestDisk 이름이 있지만 걱정하지 마십시오. PhotoRec 파일은 바로 내부에 있습니다.

PhotoRec을 열려면 “qphotorec_win.exe” 파일을 찾아 열어야 합니다. 설치가 필요하지 않습니다. 이 프로그램에는 아카이브에 필요한 모든 파일이 있으므로 USB 드라이브에 저장할 수 있으며 친구/부모/DJVU/STOP 랜섬웨어.

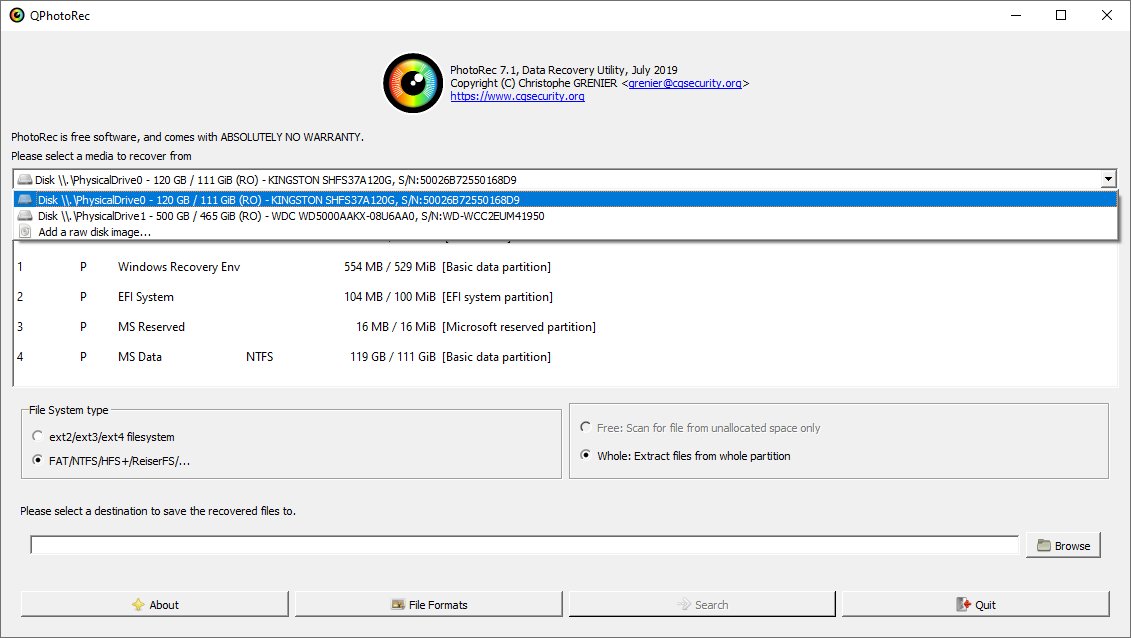

실행 후 디스크 공간의 전체 목록을 보여주는 화면이 표시됩니다. 그러나 이 정보는 필요한 메뉴가 조금 더 높은 위치에 있기 때문에 쓸모가 없을 수 있습니다. 이 막대를 클릭한 다음 랜섬웨어의 공격을 받은 디스크를 선택합니다.

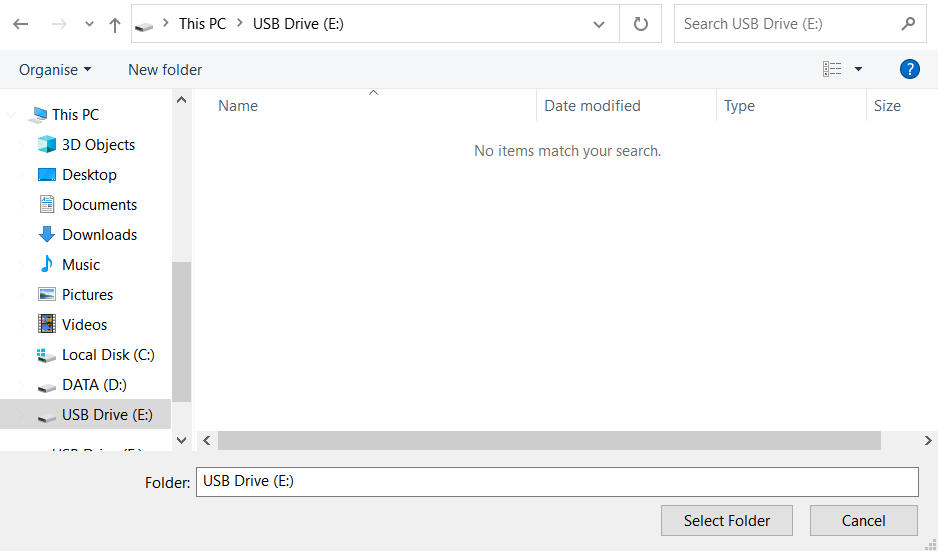

디스크를 선택한 후 복구된 파일의 대상 폴더를 선택해야 합니다. 이 메뉴는 PhotoRec 창 하단에 있습니다. 가장 좋은 방법은 USB 드라이브나 다른 유형의 이동식 디스크로 내보내는 것입니다.

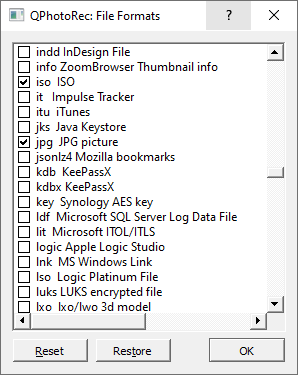

그런 다음 파일 형식을 지정해야 합니다. 이 옵션도 하단에 있습니다. 언급했듯이 PhotoRec은 약 400가지 형식의 파일을 복구할 수 있습니다.

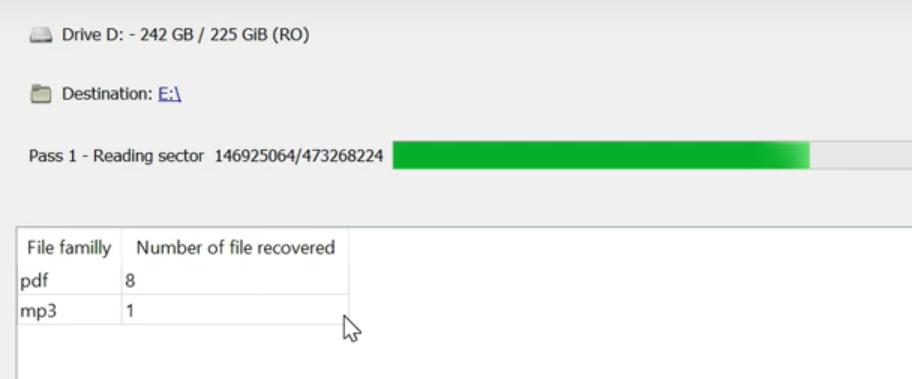

마지막으로 “검색” 버튼을 눌러 파일 복구를 시작할 수 있습니다. 스캔 및 복구 결과가 표시되는 화면이 표시됩니다.

Nztt 파일 복구 가이드

자주 묻는 질문

안 돼요. 이러한 파일은 랜섬웨어에 의해 암호화됩니다. .nztt 파일의 내용은 해독될 때까지 사용할 수 없습니다.

.nztt 파일에 남아 있는 데이터가 매우 중요하다면 백업 복사본을 만들었을 가능성이 큽니다.

그렇지 않은 경우 시스템 기능 – 복원 지점.

을 통해 복원을 시도할 수 있습니다 다른 모든 방법에는 인내가 필요합니다.

당연히 아니지. 암호화된 파일은 컴퓨터에 위협이 되지 않습니다. 일어난 일은 이미 일어난 일입니다.

활성 시스템 감염을 제거하려면 GridinSoft Anti-Malware가 필요합니다. 파일을 암호화한 바이러스는 여전히 활성 상태일 가능성이 높으며 더 많은 파일을 암호화할 수 있는 기능에 대한 테스트를 주기적으로 실행합니다. 또한 이러한 바이러스는 추가 악의적인 작업(예: 암호, 신용 카드 도용)을 위해 키로거와 백도어를 자주 설치합니다.

이 경우 트로이 킬러가 사전 설치된 메모리 스틱을 준비해야 합니다.

인내심을 가지세요. 새로운 버전의 STOP/DJVU 랜섬웨어에 감염되었으며 암호 해독 키가 아직 공개되지 않았습니다. 웹사이트에서 뉴스를 팔로우하세요.

새로운 Nztt 키 또는 새로운 암호 해독 프로그램이 나타나면 알려드리겠습니다.

Nztt 랜섬웨어는 파일의 처음 150KB만 암호화합니다. 따라서 MP3 파일은 다소 크기 때문에 일부 미디어 플레이어(예: Winamp)는 파일을 재생할 수 있지만 – 처음 3-5초(암호화된 부분)가 누락됩니다.

암호화된 원본 파일의 복사본을 찾을 수 있습니다.

- 인터넷에서 다운로드한 파일은 암호화되었으며 원본을 얻기 위해 다시 다운로드할 수 있습니다.

- 가족 및 친구와 공유한 사진으로 다시 보낼 수 있습니다.

- Carbonite, OneDrive, iDrive, Google Drive 등과 같은 소셜 미디어 또는 클라우드 서비스에 업로드한 사진

- 보내거나 받고 저장한 이메일의 첨부 파일입니다.

- 감염된 컴퓨터로 데이터를 전송한 구형 컴퓨터, 플래시 드라이브, 외장 드라이브, 카메라 메모리 카드 또는 iPhone의 파일

비디오 가이드

제가 가장 좋아하는 비디오 튜토리얼입니다. 랜섬웨어 감염을 수정하기 위해 GridinSoft Anti-Malware 및 Emsisoft Decryptor를 사용하는 방법입니다.

가이드가 Nztt 바이러스 제거에 도움이 되지 않는다면 제가 추천한 GridinSoft Anti-Malware를 다운로드하세요. 문제 해결에 대한 경험을 공유하는 것을 잊지 마십시오. 여기에 댓글을 남겨주세요! 이것은 다른 피해자들이 혼자가 아니라는 것을 이해하는 데 도움이 될 수 있습니다. 그리고 함께 이 문제를 해결할 방법을 찾을 것입니다.

이 기사를 공유하려면 여러분의 도움이 필요합니다.

다른 사람들을 도울 차례입니다. 나는 당신과 같은 사람들을 돕기 위해이 기사를 작성했습니다. 아래 버튼을 사용하여 즐겨 사용하는 소셜 미디어 Facebook, Twitter 또는 Reddit에서 공유할 수 있습니다.

Brendan SmithUser Review

( votes)References

- 내 파일이 랜섬웨어로 암호화되어 있습니다. 이제 어떻게 해야 하나요?

- DJVU(STOP) 랜섬웨어에 대해.

- Windows 암호 취약성(Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- GridinSoft Anti-Malware Review를 추천하는 이유: https://howtofix.guide/gridinsoft-anti-malware/

- GridinSoft 제품에 대한 추가 정보: https://gridinsoft.com/comparison

- Trojan Killer Review: https://howtofix.guide/trojan-killer/