이메일 보안 필터의 대부분은 스팸 이메일이 수신함으로 스니커즈되지 않도록하는 데 매우 도움이 됩니다. 그럼에도 불구하고 이메일 보안 필터는 피싱 차단에 효과가 훨씬 더 낮습니다. 이것은 더 복잡한 문제로 알려져 있는 것입니다. 현재의 피싱 방법은 꽤 교묘하며 이메일 보안 필터를 우회하고 고객 및 직원을 공격할 수 있습니다.

잘 맞춤화된 피싱 이메일은 많은 경우에 실제로 잘 알려진 회사에서 보낸 이메일과 거의 동일합니다. 종종 사람들은 피싱 링크를 클릭하여 마이크로소프트 및 페이팔과 같은 잘 알려진 거대 기업과 관련이 있다고 생각하여 실제 계정에 로그인하고 있는 것으로 착각합니다. 특정 피싱 공격에서 피해자들은 그들의 자격 증명을 의도하지 않게 온라인 사기범에게 전송하게 됩니다. 더 자주 피해자들이 피싱 링크나 첨부 파일을 클릭하여 장치에 악성 코드 또는 랜섬웨어 주입을 유도하게 됩니다.

아래에 언급된 피싱 방법은 온라인 사기범들이 오피스 365 보안 우회를 위해 사용하는 매우 정교한 난해화 접근법입니다. 아마도 고객에 의해 발견하기 매우 어려우며 따라서 Exchange Online Protection (EOP) 및 안전한 이메일 게이트웨이 (SEG)를 거의 어려움없이 우회할 수 있습니다.

진정한 링크 적용

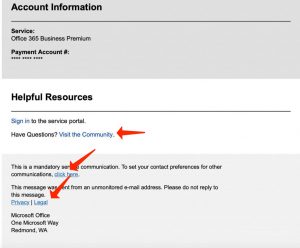

대부분의 이메일 필터는 정품 악성 URL을 정기적으로 분석합니다. 식별을 피하기 위해 피셔는 진정한 링크를 피싱 이메일에 삽입합니다. 많은 이메일 필터는 일련의 적절한 링크를 스캔하고 해당 이메일이 안전하다고 결론을 내릴 것입니다. HowToFix.Guide에서 공개한 최신 Microsoft Office 365 피싱[efn_note]Microsoft 365의 피싱 방지: https://docs.microsoft.com/ko-kr/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide[/efn_note] 이메일에서 피셔는 적절한 회신 이메일 주소와 마이크로소프트의 커뮤니티, 법적 및 개인 정보 보호 페이지로의 진정한 링크를 붙여넣었습니다. 그들은 또한 마이크로소프트의 연락처 기본 설정 웹 페이지로의 링크를 추가했습니다. 고객들은 SharePoint 및 OneDrive와 같은 프로그램에 대한 선택한 통신 매개변수를 업데이트할 수 있는 곳입니다.

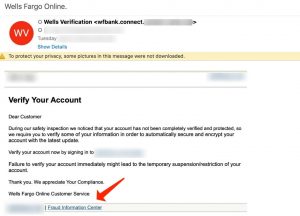

바드 세큐어가 식별한 웰스 파고 피싱 이메일의 경우, 피셔는 은행의 사기 데이터 센터로의 링크를 붙여넣었습니다.

진정한 및 악성 코드 혼합

알려진 피싱 이메일 또는 악성 코드 감염은 EOP에 의해 식별 될 수 있는 서명을 가지고 있습니다. 서명을 난해화하는 한 가지 방법은 진정한 및 악성 코드를 혼합하는 것입니다. 예를 들어, 고급 마이크로소프트 피싱 웹페이지는 Office 365 로그인 웹페이지와 같은 실제 마이크로소프트 페이지에서 CSS와 JavaScript를 가지고 있습니다. 다른 방법은 임의로 문자를 인코딩하거나 투명한 텍스트를 제공하거나 공백을 붙여넣거나 HTML 속성에 임의의 매개변수를 지정하는 것을 포함할 수 있습니다. 정직하고 악의적인 코드를 혼합하는 목적은 각 이메일이 필터에게 고유하게 인식되도록 하는 것입니다.

리디렉션 및 링크 단축기 적용

시간은 피싱에 관련하여 상당히 중요합니다. 잠재적인 피해자들을 속이기 위해 피셔는 피싱 공격 후에 적절한 웹페이지로 리디렉션하는 경향이 있습니다. 예를 들어, 피해자가 위험한 웹페이지에 Office 365 로그인 정보를 제공하면 Office 365.com 또는 다른 마이크로소프트 소유의 리소스로 리디렉션됩니다.

리디렉션 오용의 또 다른 예로 “타임밤빙”은 정당한 리소스에서 피싱 웹페이지로의 URL 리디렉션을 세밀하게 설명하는 피싱 접근 방식입니다. 타임밤빙은 이메일이 피해자의 장치에 성공적으로 도달한 직후에만 피싱 사이트로 리디렉션되기 때문에 매우 효과적입니다.

또 다른 잘 알려진 피싱 링크를 난해화하기 위해 피셔들은 URL 단축기인 TinyURL 및 Bitly와 같은 도구의 도움을 받습니다. 이러한 무료 유틸리티는 긴 URL을 단축된 링크로 변환하며, 초기 URL과 유사성이 전혀 없는 별칭을 생성합니다. 서명을 검사하는 대부분의 이메일 필터는 단축된 피싱 URL을 인식하지 못할 것입니다.

회사 로고 난해화

잘 알려진 피싱 페이지의 다른 구성 요소와 마찬가지로 로고는 서명을 찾고 있는 이메일 필터에 의해 식별될 수 있는 특정한 HTML 속성을 가질 수 있습니다. 감지를 피하기 위해 피셔들은 회사 로고를 수정하여 사람의 눈에는 보이지 않지만 필터에는 고유한 것으로 만듭니다. 예를 들어, HTML 매개변수를 수정하여 색상 또는 모양을 하나의 문자로 변경하면 서명은 잘 알려진 피싱 페이지와 거의 동일하며, 따라서 절대적으로 고유합니다. 이 미미한 수정으로 악성 데이터를 검사하지만 이미지의 표시를 사람처럼 분석하지 못하는 이메일 필터를 속일 수 있습니다.

필터를 속이는 적은 내용 또는 과도한 소음

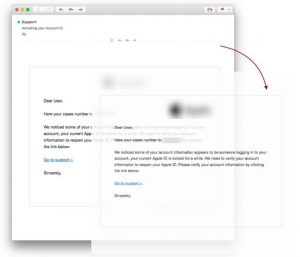

일부 온라인 사기범은 그들의 피싱 이메일에 거의 또는 전혀 내용을 추가함으로써 감지를 피합니다. 이러한 공격 중 하나인 이미지 대신 텍스트를 적용하는 방법은 종종 고객에게는 명확하지 않지만, 이는 일반적입니다. 이것은 피싱 이메일에서 사용되는 일반적인 접근 방식입니다. 2018년에 대규모 캠페인이 공개되었습니다. 연구할 내용이 없으므로 필터는 이메일이 어떠한 위험도 나타내지 않는 것으로 착각할 수 있습니다. 아래에 제시된 경우, 본문에 표시된 텍스트는 사실 이미지입니다.

반대 방법은 이메일에 과도한 내용 또는 “소음”을로드하는 것입니다. 이 접근 방식은 코드의 무작위성 때문에 종종 성공합니다.

고객을 보호하기 위한 조치

피싱 캠페인의 점점 더 정교한 특성은 더 정교한 대응을 필요로 합니다. 일반적인 이메일 필터만으로는 충분하지 않습니다. Office 365을 사용하는 고객들은 추가적인 보안층과 EOP[efn_note]EOP의 피싱 방지: https://docs.microsoft.com/ko-kr/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop[/efn_note]를 구현해야 합니다.

User Review

( vote)